Décomposition avancée du sous-réseau pour les utilisateurs proxy

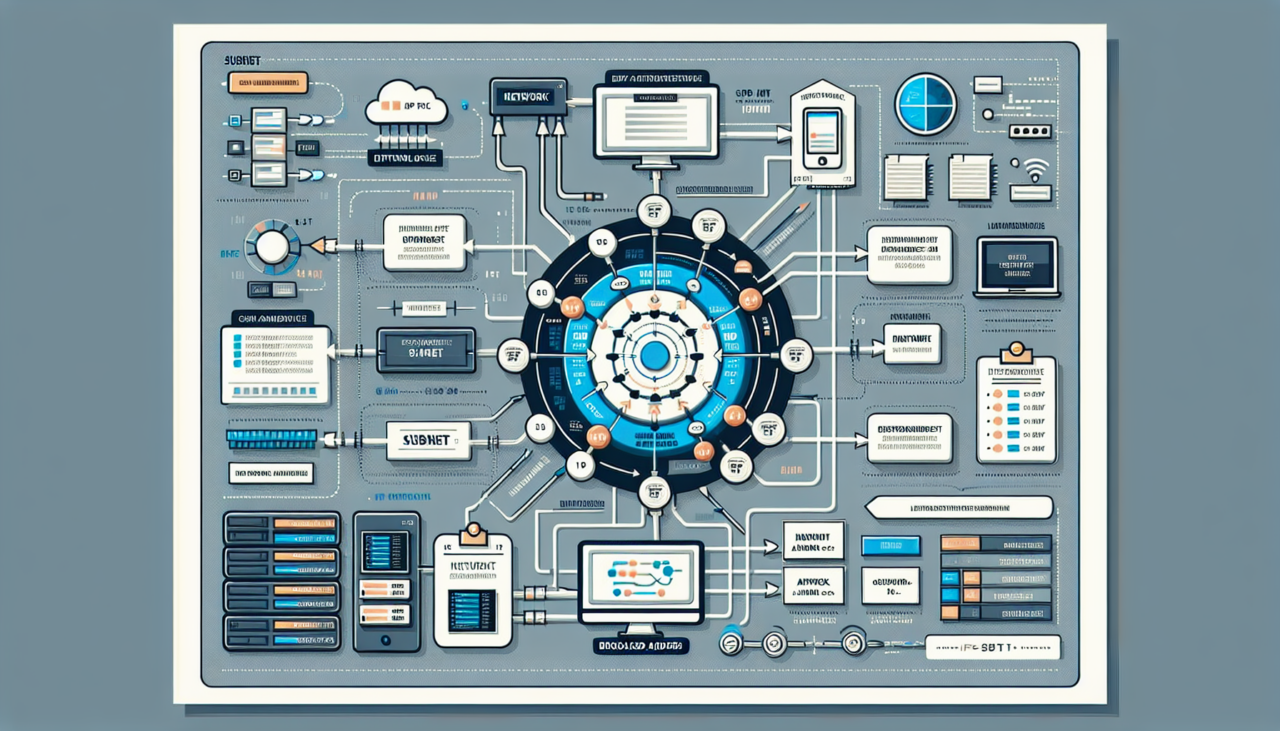

Qu'est-ce qu'un sous-réseau ?

UN sous-réseau, ou sous-réseau, est une partie segmentée d'un réseau plus vaste. Il permet l'organisation et la gestion efficaces des adresses IP au sein d'un réseau. La sous-réseautage consiste à diviser un réseau plus vaste en sous-réseaux plus petits et plus faciles à gérer, ce qui peut contribuer à améliorer les performances, la sécurité et l'organisation globale.

La création de sous-réseaux s'effectue principalement à l'aide d'un masque de sous-réseau, qui définit la plage d'adresses IP appartenant à un sous-réseau spécifique. Le masque de sous-réseau sépare la partie réseau d'une adresse IP de la partie hôte, ce qui permet un routage et une gestion efficaces.

Composants clés du sous-réseautage

- Adresse IP:Un identifiant unique pour un périphérique sur un réseau, composé d'une partie réseau et d'une partie hôte.

- Masque de sous-réseau:Un nombre de 32 bits qui divise l'adresse IP en parties réseau et hôte, déterminant le nombre d'adresses pouvant être allouées dans le sous-réseau.

- Notation CIDR:Le routage inter-domaines sans classe (CIDR) utilise un suffixe (par exemple, /24) qui indique le nombre de bits utilisés pour la partie réseau de l'adresse.

Processus de sous-réseautage

- Identifier le réseau:Déterminez la classe de l'adresse IP (A, B ou C) pour comprendre le masque de sous-réseau par défaut.

- Déterminer les exigences du sous-réseau:Évaluez le nombre de sous-réseaux et d’hôtes nécessaires.

- Calculer le masque de sous-réseau: Ajustez le masque de sous-réseau en fonction des besoins.

- Attribuer des sous-réseaux: Allouer des plages IP à différents sous-réseaux.

Tableau comparatif des sous-réseaux

| Classe de sous-réseau | Masque de sous-réseau par défaut | Notation CIDR | Nombre maximal de sous-réseaux | Nombre maximal d'hôtes par sous-réseau |

|---|---|---|---|---|

| Classe A | 255.0.0.0 | /8 | 2^24 | 16,777,214 |

| Classe B | 255.255.0.0 | /16 | 2^16 | 65,534 |

| Classe C | 255.255.255.0 | /24 | 2^8 | 254 |

Cas d'utilisation réel : sous-réseaux pour les utilisateurs proxy

Scénario

Une grande organisation possède plusieurs services (RH, informatique, ventes et marketing) qui ont besoin d'accéder à Internet via un serveur proxy. Chaque service a des habitudes d'utilisation d'Internet, des exigences de sécurité et des besoins en bande passante différents.

Étapes de mise en œuvre

- Sous-réseautage du réseau:

- L'organisation dispose d'une plage IP de classe C de

192.168.1.0/24. - Il décide de créer quatre sous-réseaux pour chaque département.

-

En utilisant un masque de sous-réseau de

255.255.255.192(/26), l'organisation peut créer quatre sous-réseaux, chacun avec un maximum de 62 hôtes. -

Sous-réseaux :

- HEURE:

192.168.1.0/26(Hôtes : 192.168.1.1 à 192.168.1.62) - IL:

192.168.1.64/26(Hôtes : 192.168.1.65 à 192.168.1.126) - Ventes:

192.168.1.128/26(Hôtes : 192.168.1.129 à 192.168.1.190) - Commercialisation:

192.168.1.192/26(Hôtes : 192.168.1.193 à 192.168.1.254)

- HEURE:

-

Configuration du proxy:

- Le serveur proxy de chaque département est configuré pour autoriser ou restreindre l'accès en fonction du sous-réseau.

-

Les RH peuvent avoir accès à des sites spécifiques liés aux RH, tandis que le service informatique dispose d'un accès plus large aux ressources techniques.

-

Avantages:

- Sécurité:En isolant chaque département dans son sous-réseau, l’organisation peut appliquer différentes politiques de sécurité, réduisant ainsi le risque de violation de données.

- Performance:La bande passante peut être allouée en fonction des besoins de chaque service, garantissant que les services à forte demande comme l'informatique ou les ventes ne gênent pas les autres.

- Gestion:Les administrateurs réseau peuvent facilement surveiller le trafic et les mesures de performances de chaque service.

Conclusion

La compréhension et la mise en œuvre de la sous-réseautage sont essentielles pour les utilisateurs de proxy, en particulier dans les réseaux complexes comme ceux que l'on trouve dans les entreprises. En utilisant efficacement les sous-réseaux, les organisations peuvent renforcer la sécurité, améliorer les performances et faciliter la gestion des ressources réseau. Cette approche structurée de la sous-réseautage optimise non seulement l'efficacité du réseau, mais s'aligne également sur les besoins de l'entreprise et les exigences opérationnelles.

Commentaires (0)

Il n'y a pas encore de commentaires ici, vous pouvez être le premier !